三菱東京UFJ銀行システムがアップグレード!のメールが来た

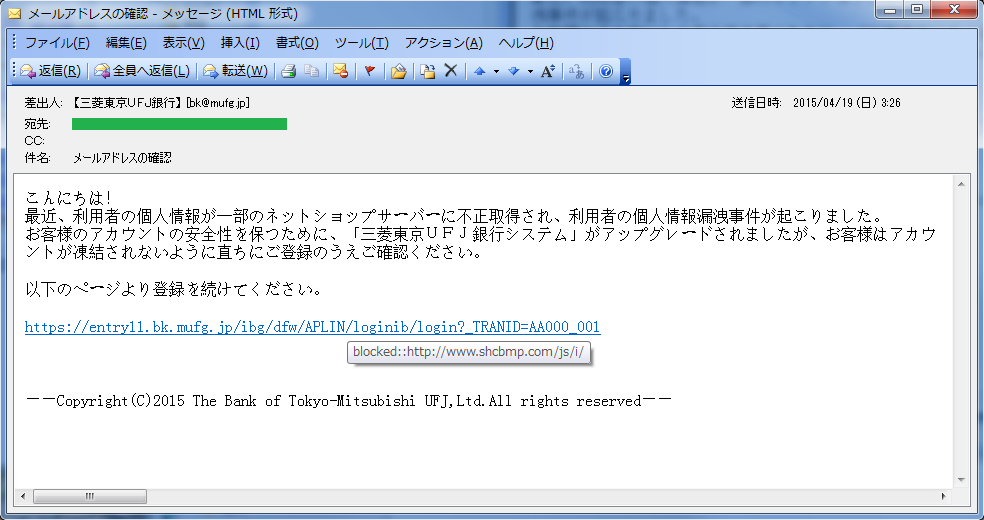

表題のメールが「迷惑フォルダ」の中に届いてました。

うーん。

い、い、い、急いで手続きしなきゃ・・・

ってわけないだろ!

三菱東京UFJ銀行をかたって偽サイトに誘導しアカウントを盗み出す手口が流行っているとは聞いてしましたが、これがその正体だったのか・・・

初めてお目にかかりましたよ。

しっかし、これに騙される人がいるとしたら、それは圧倒的に騙されるほうが悪いんじゃないかと思いますが。

仕方ないので、これ踏むとどうなるか軽く確認。

「 https://entry11.bk.mufg.jp/ibg/dfw/APLIN/loginib/login?_TRANID=AA000_001 」は単なるキャプションで、実際には「 http://www.shcbmp.com/js/i/ 」に誘導してるみたい。

個人を識別する記号は付いてないので、そのままブラウザで踏んでも良かったのですが、用心に telnet で

telnet www.shcbmp.com 80

GET /js/i/ HTTP/1.0 Host: www.shcbmp.com

<html> <head> <meta http-equiv="Content-Language" content="zh-CN"> <meta HTTP-EQUIV="Content-Type" CONTENT="text/html; charset=gb2312"> <meta http-equiv="refresh" content="0.0;url=http://bk.mufg.jp.cze.cn.com/ibg/dfw/APLIN/loginib/login.htm?_TRANID=AA000_001"> <title></title> </head> <body> </body> </html>

gb2312だからバリバリの簡体字中国語

「 http://bk.mufg.jp.cze.cn.com/〜 」にリダイレクトかけてるだけですね。

んじゃと同様に

telnet bk.mufg.jp.cze.cn.com 80

で繋ぎに行こうにも接続失敗。

nslookup bk.mufg.jp.cze.cn.com

も失敗なので、完全にトンズラですな。

届いた4/19に確認してたら、何か見れたのかなぁ・・残念。

ちなみにメールヘッダのほうは(一部抜粋)

Received: from mufg.jp ([117.67.246.224] RDNS failed) From: =?GB2312?B?ob7I/cHilny+qaPVo8ajyuN50NChvw==?= <bk@mufg.jp> Content-Type: text/html;charset="GB2312" Content-Transfer-Encoding: 8bit X-Priority: 3 X-Mailer: Foxmail 4.1 [cn]

ここも正直に簡体字中国語「GB2312」を申告してるので、どうみても日本人が書いたものじゃありません。

送信に使われたメールサーバー「117.67.246.224」も IPひろば で検索したら、堂々の中華人民共和国

送信元のメールサーバーの所属国を調べてメーラーの隅に国旗アイコンで示してくれたら、この手の低レベルすぎるフィッシング詐欺を撲滅できると思うんですけどねー。